CloudFormationスタックでAWSアカウントアクセスを有効化

包括的なAWSインフラ監視のため、Site24x7では、アカウントで実行している各サービスのインスタンスの自動ディスカバリーが必要です。これを行うには、Site24x7の認証と認可を行い、リソースへのアクセス権を持たせることが必要です。これまで、これを行うには、IAMユーザーロールまたはクロスアカウントIAMロールの手動作成が必要でした。

AWS CloudFormationテンプレートを使用して、IAMロールを自動作成し、Site24x7とAWSアカウントを効果的に連携できます。AWS環境へのアクセスを有効にする際に、CloudFormationテンプレートで自動的にIAMロールを作成できます。

目次

AWS CloudFormationテンプレート使用のメリット

Site24x7のCloudFormationテンプレートの利点は次のとおりです。

- シングルクリックアクションを使用したAWSアカウント自動連携

- 2つの異なるポリシー権限をサポート

- CloudFormationスタック作成を行うAWSリージョンの選択をプロビジョニング

- CloudFormationスタックイベントを使用したロール作成関連のアクティビティを追跡

- IAMロールの削除保護で、CloudFormationスタック削除による作成ロールへの影響を無効化

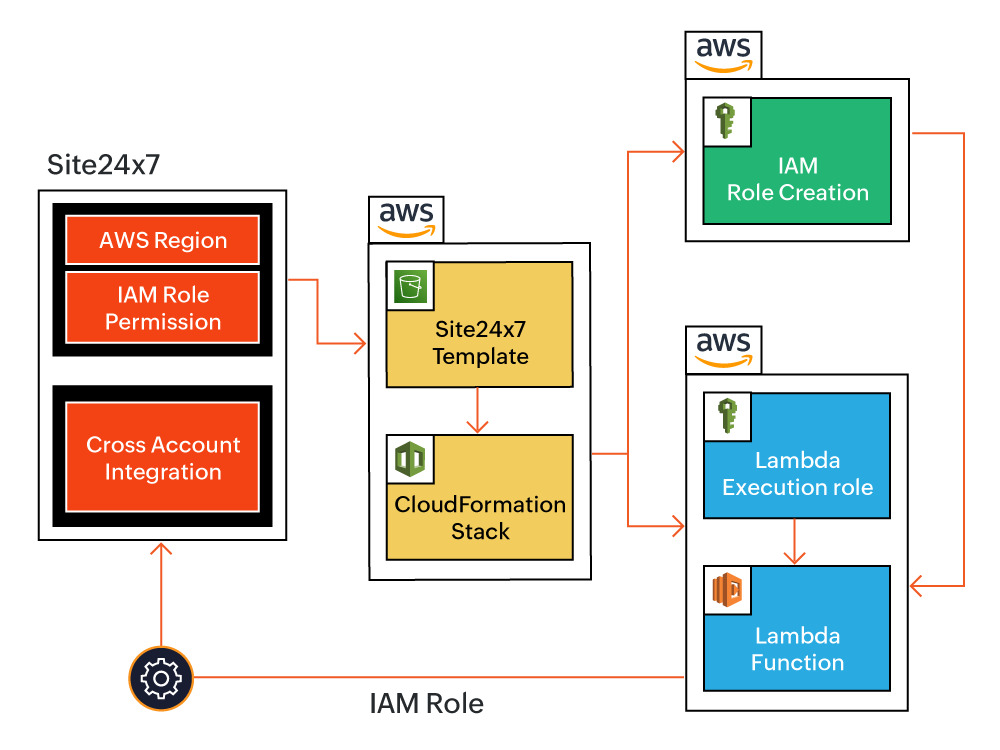

しくみ

Site24x7テンプレートで作成したAWS CloudFormationスタックでは、構成やLambda関数を使用してIAMロールを生成します。Site24x7 APIキーを使用した連携のために、Lambda関数がロールARNを送信します。

ロールARN情報が取得されると、詳細設定を使用して、各種設定(各AWSサービスのデフォルトしきい値プロファイルなど)、リソース停止アラートのミュート、ガイダンスレポートのカスタマイズを行えます。

必要条件

設定を開始する前に次の事項を確認してください。

- AWSアカウントを所持している

- CloudFormationテンプレートの実行とIAMロール作成のために次のIAM権限を保持できる

- "cloudformation:CreateStack",

- "cloudformation:ListStacks",

- "cloudformation:GetTemplateSummary",

- "iam:AttachRolePolicy",

- "iam:CreatePolicy",

- "iam:CreateRole",

- "iam:PassRole",

- "iam:GetRole",

- "lambda:AddPermission",

- "lambda:CreateFunction",

- "lambda:GetFunction",

- "lambda:InvokeFunction",

- "logs:CreateLogGroup",

- "logs:DescribeLogGroups"

CloudFormationテンプレートを使用したAWSとSite24x7の連携

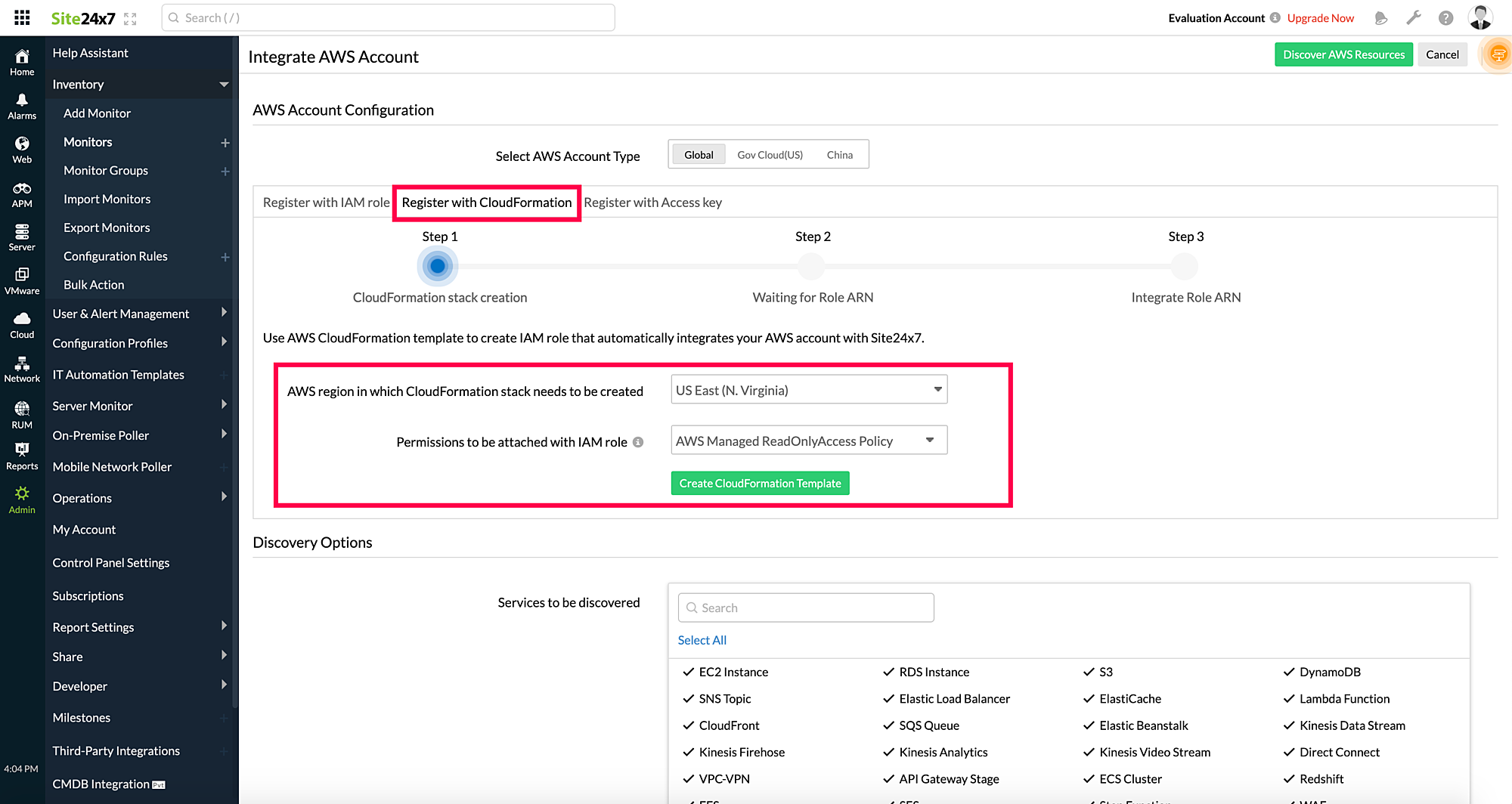

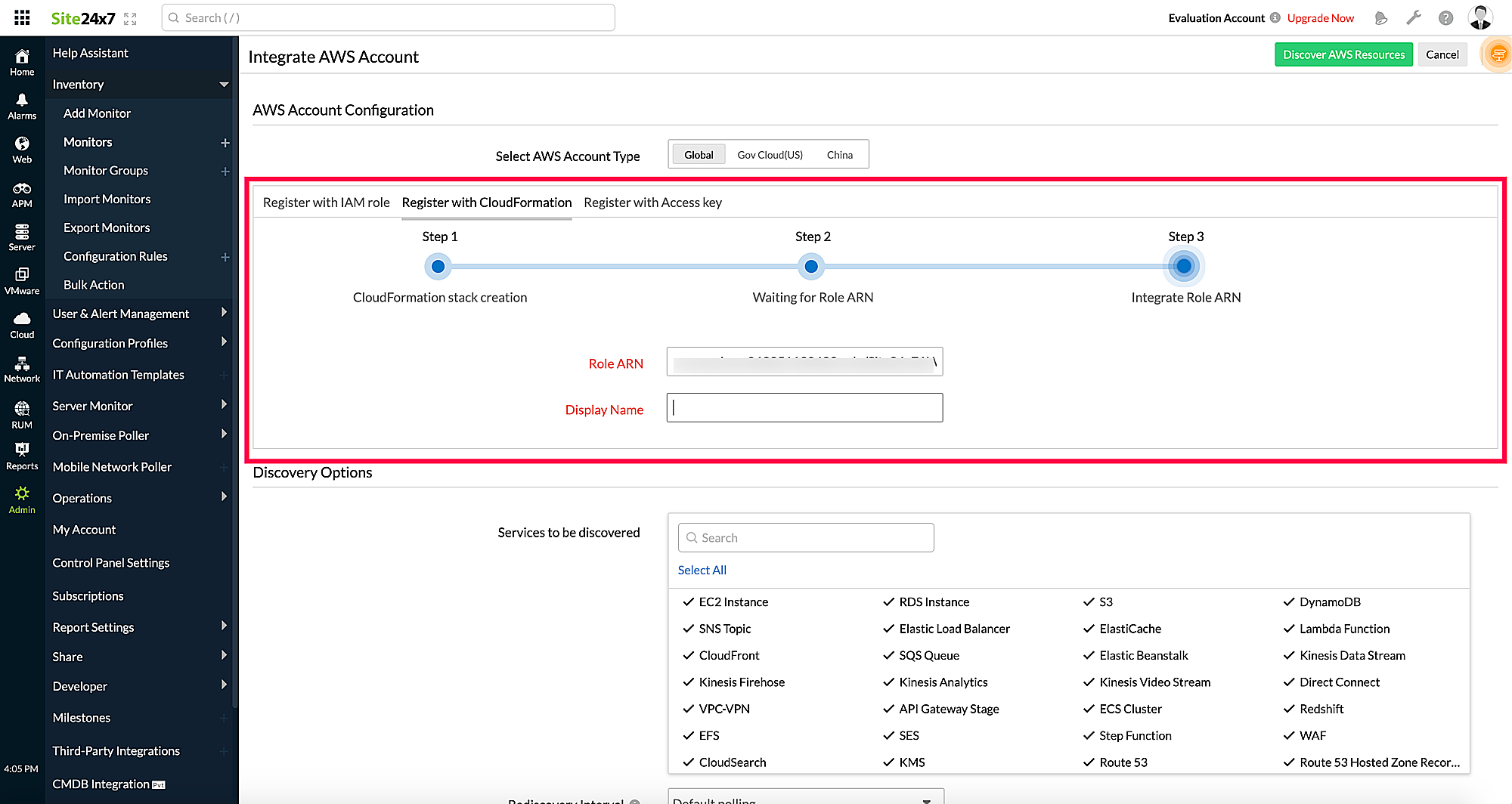

CloudFormationテンプレートで、AWSアカウントをSite24x7と連携する方法は次のとおりです。

- Site24x7にログインします。

- AWS > AWSアカウントの連携に移動します。

- CloudFormationで登録を選択します。

- 作成に必要なCloudFormationスタックのAWSリージョンを選択します。

- IAMロールにアタッチする権限を選択します。Site24x7では、IAMロール権限で次の2オプションがあります。

- AWS管理読み取り専用アクセスポリシー:読み取り専用アクセスポリシーをもつIAMロールが作成され、これにより、すべてのAWSのサービスを管理します。

- Site24x7カスタムポリシー:Site24x7でサポートしているAWSサービスに必要な読み取り専用アクセスで形成されたポリシーが作成されます。詳細はこちら

- CloudFormationテンプレートの作成をクリックします。その後、AWSコンソールにリダイレクトされます。

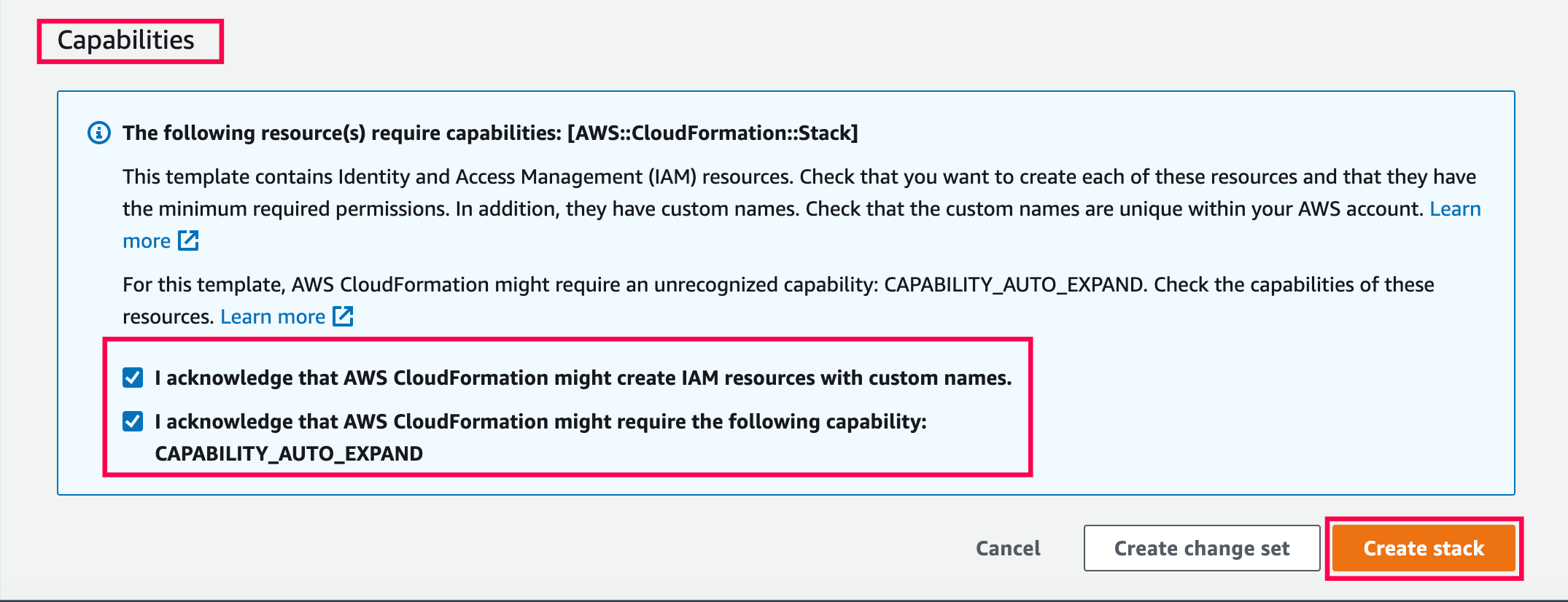

- AWSコンソールで、機能項目下部にある認知チェックボックスを選択し、スタックの作成をクリックします。Site24x7がLambda要求を受信した後、スタック経由でIAMロールテンプレートが作成されます。

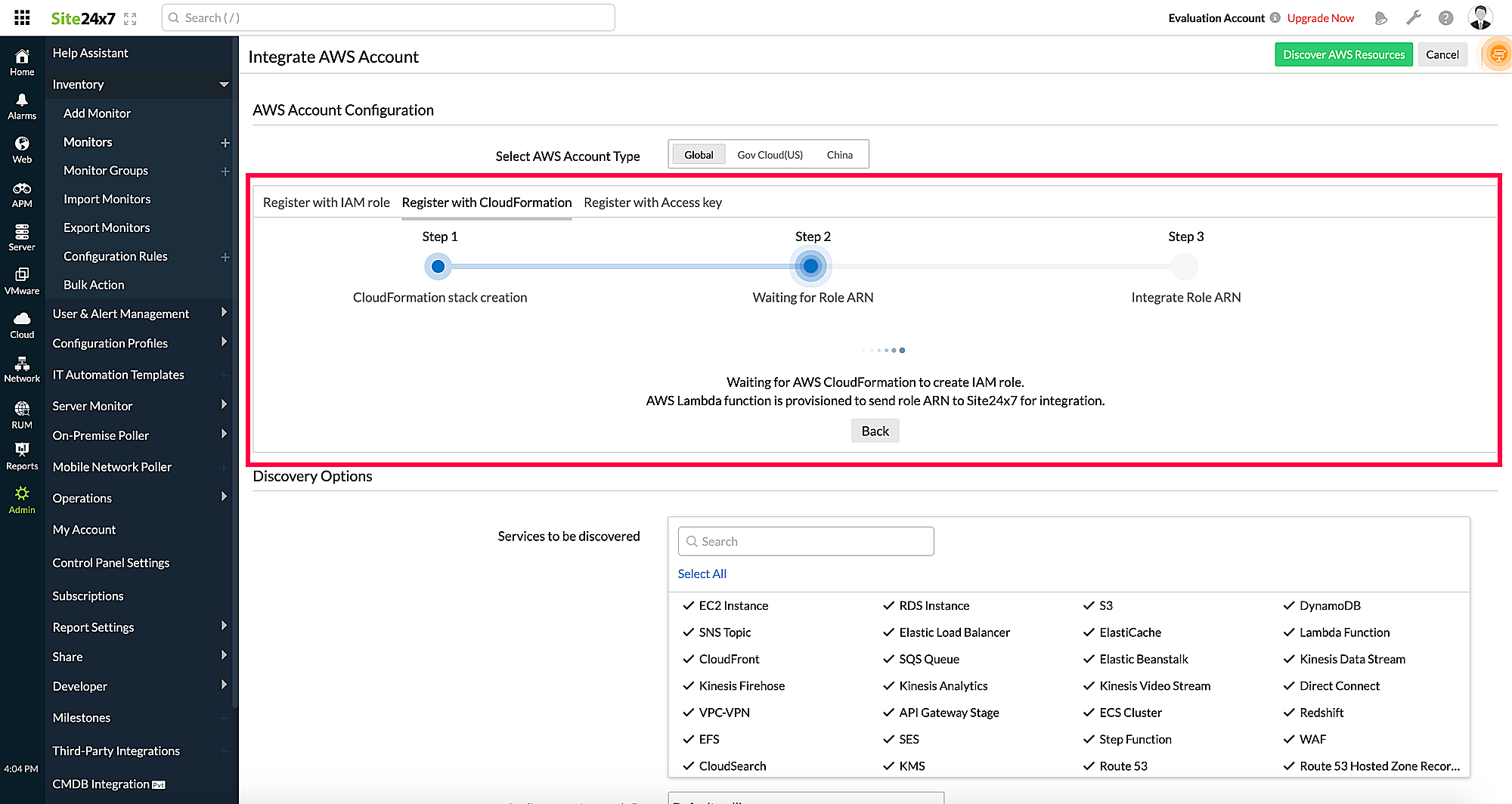

- IAMロール作成の後、CloudFormationスタックがロールARNをSite24x7にLambda関数経由で送信します。ロールARN情報が取得したら、詳細設定を使用して、構成設定(各AWSサービスのデフォルトしきい値プロファイルなど)、リソース停止アラートのミュート、ガイダンスレポートのカスタマイズを行えるようになります。