Ciscoスイッチからのログ収集

ルーター、スイッチ、ファイアウォールなどのネットワーク機器からログをアップロードして、Site24x7アプリケーションログで管理します。

中央サーバーにサーバー監視エージェントをインストールすることで、中央サーバーからネットワーク外にログを転送し、ログを管理できます。

グラフやダッシュボード形式でデータを整理し表示できます。また、Ciscoスイッチログのアラートやレポートも生成できます。

中央Syslogレシーバーの設定

次の手順で、中央Syslogレシーバーを設定してください。

- Site24x7 Linuxサーバー監視エージェントがインストールされているマシンが、中央Syslogレシーバーとなります。そのため、Linuxサーバー監視エージェントをインストールしてください。

- リモートネットワーク機器からログを受信できるようにRsyslogサーバーを設定します。

- RsyslogのUDPモジュールを有効にします。

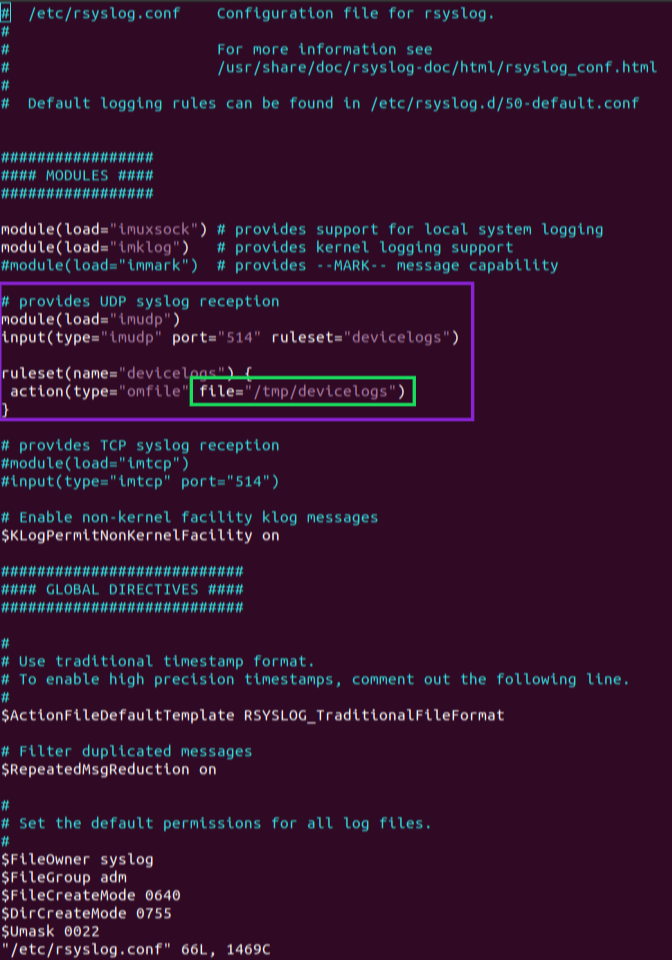

rsyslog.confファイル内でデフォルトでUDPモジュールがコメントインされています。

/etc/rsyslog.confに次の行を追加してください。 -

ファイアウォールが有効となっているLinuxマシンの場合、次のコマンドでファイアウォールのUDPポート 514を開放してください。

firewall-cmd --add-port=514/udp --permanent

firewall-cmd --reload - 次のコマンドで、Rsyslogサービスを再起動してください。

$ sudo service rsyslog restart -

過剰なディスク容量消費を防止するため、次の操作でログファイルのローテーション設定を行います。

ファイル/etc/logrotate.d/devicelogsが作成されます。また、とを指定してください。/tmp/devicelogs

{

su <username> <groupname>

rotate 7

daily

missingok

notifempty

delaycompress

compress

postrotate

/usr/lib/rsyslog/rsyslog-rotate

endscript

}

# provides UDP syslog reception

module(load="imudp")

input(type="imudp" port="514" ruleset="devicelogs")

ruleset(name="devicelogs") {

action(type="omfile" file="/tmp/devicelogs")

}

必要によりファイルパスを変更してください。module(load="imudp")

input(type="imudp" port="514" ruleset="devicelogs")

ruleset(name="devicelogs") {

action(type="omfile" file="/tmp/devicelogs")

}

上記手順により、リモート機器からログをサーバーで受信できるようになります。

CiscoスイッチのSyslog設定

次の手順で、エージェントがインストールされているサーバー上のポートに、Syslogメッセージを送信するようにCiscoスイッチを設定します。

- Ciscoスイッチのコマンドラインインターフェース(CLI)を開き、次の設定を行ってください。

- 特権EXECモードが有効化されているかを確認してください。有効化されていない場合、次のコマンドを入力して、特権EXECモードをに入ります。

enable - 次のコマンドでグローバル設定モードに切り換えます。

configure terminal - ロギングが有効になっているかを確認します。なっていない場合、次のコマンドで有効にします。

logging enable - 次のコマンドを入力して、エージェントインストールサーバーへログメッセージを送信するように、Ciscoスイッチを設定します。

logging hosthostには、サーバー監視エージェントがインストールされている機器の名前かIPアドレスを入力します。 - 優先度に基づいて、送信するメッセージを制限できます。設定には次のコマンドを使用します。

logging trap levellevelには、emergencies、alerts、errors、warnings、notifications、informational(デフォルト)、debuggingを入力します。 - 次のコマンドで、特権EXECモードに戻ります。

end

デフォルトのUDPポートは514、デフォルトのTCPポートは1470です。

上記手順完了後、rsyslog.confファイルで設定したログファイルにSyslogメッセージが収集されます。

そのログファイルをSite24x7のログプロファイルに関連付けることで、Site24x7アプリケーションログ状にログを表示します。

ログ収集に関するトラブルシューティング

Rsyslogで設定したファイルにログが書き込まれない場合、次の手順でログの受信が失敗している箇所を確認できます。

- ネットワーク機器でSyslogが有効となっているか、UDPポート 514が設定されているか、ホストIPがRsyslogインストールマシンかを確認します。

- 次のコマンドで、Rsyslogインストールマシンがネットワーク機器に通信可能かを確認します。

ping <host_ip>

- コマンドtcpdumpを実行し、UDPポート 514にパケットが流入しているかを確認します。

tcpdumpをインストールしていない場合、次のコマンドを実行してください。

tcpdump udp port 515 -XAvvv