ヘルプ CloudTrail ログ

Lambda関数を使用したCloudTrailのログ収集

CloudTrailログは、AWS環境間のアクティビティに関連するすべてのアカウント詳細を提供します。履歴データを収集することで、セキュリティ分析とトラブルシューティングをより簡単に実行します。ここでは、Site24x7でのCloudTrailログの監視方法を説明します。

ログプロファイルの作成

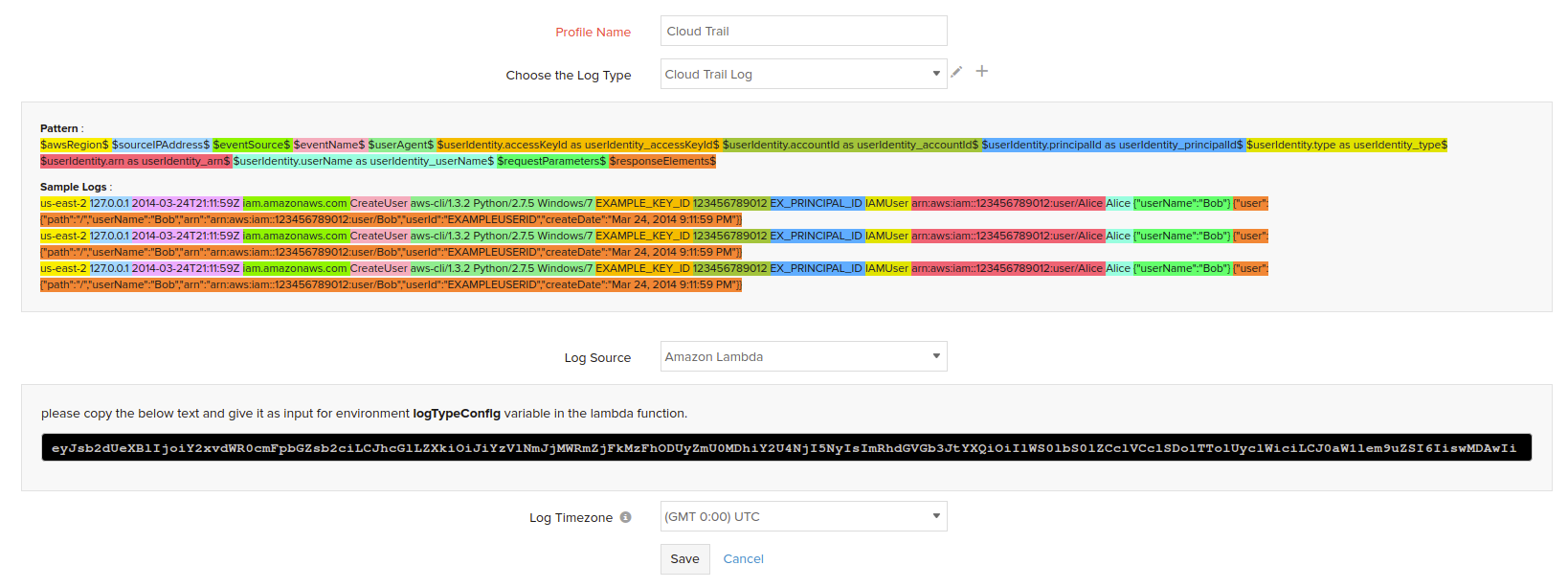

CloudTrailログを収集するには、まずログプロファイルを作成する必要があります。[AppLogs] > [ログプロファイル] > [ログプロファイルの追加]へ進み、以下の手順に従います:

- プロファイル名: ログプロファイル名を入力します。

- ログタイプ: CloudTrailログを選択します。AWSアカウントでまだCloudTrailログを有効にしていない場合は、こちらの手順をご覧ください。

- ログソース: Amazon関数を選択します。

- タイムゾーン: ログのタイムゾーンを選択します。

- [保存]をクリックします。

- こちらの手順に従って、Lambda関数を設定します。

CloudTrailログの設定

- [AWSコンソール]にログインし、[サービス]のドロップダウンメニューから[CloudTrail]を選択します。

- [証跡]を選択し、[証跡の作成]をクリックします。

- 証跡の作成: CloudTrailサービスの名前を入力し、すべてのリージョンにログを配信する必要があるかどうか選択します。

- 管理イベント: AWSリソースで実行できるオペレーションを選択します。

- ストレージ場所: 新規S3バケットを作成するか、ストレージにログを送る既存のS3バケットを選択します。

Lambda関数の設定

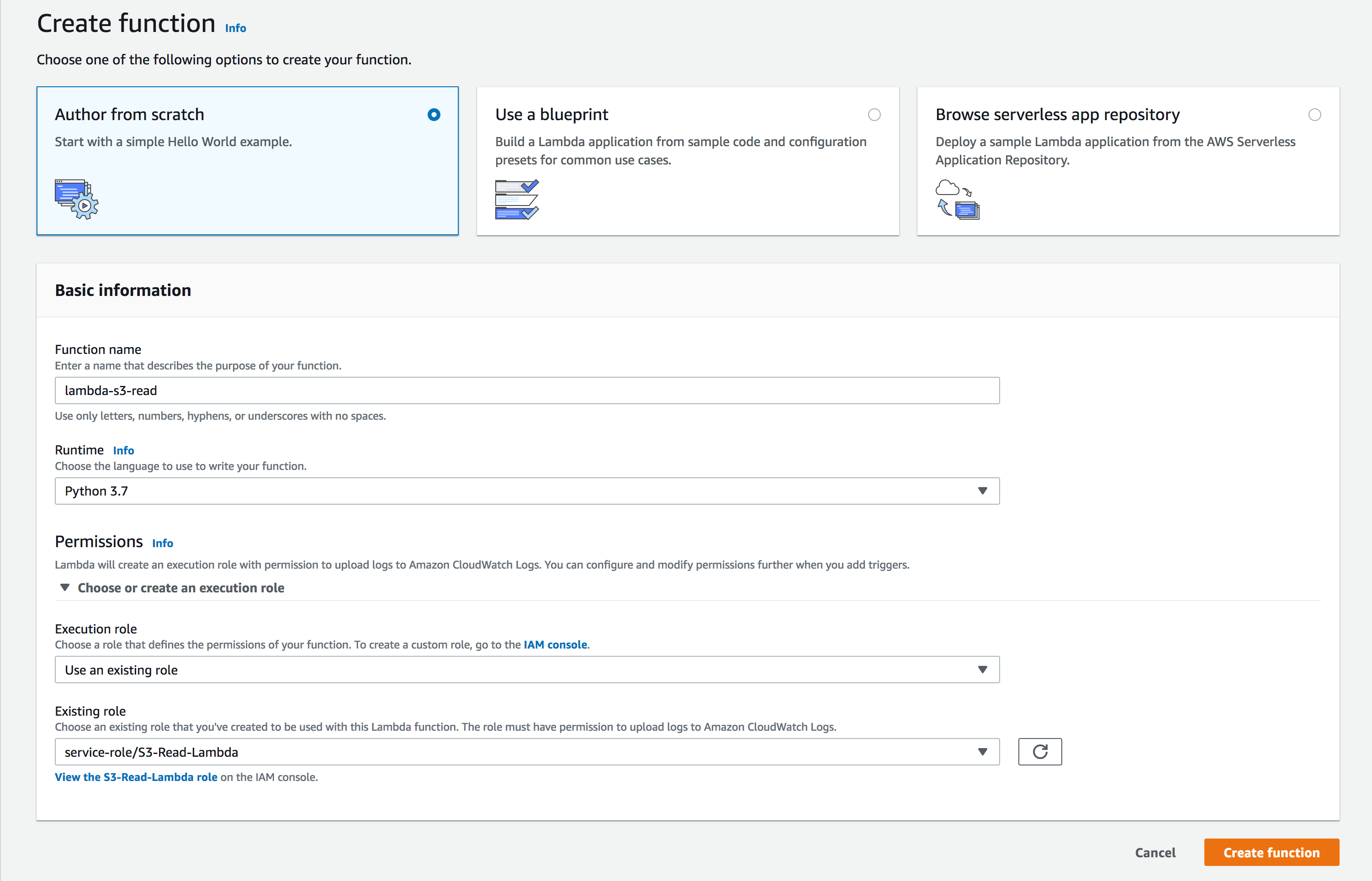

- サービスのドロップダウンリストから[Lambda]を選択し、[関数の作成]をクリックします。スクラッチから著者を選択し、関数の名前を入力し、ランタイムとしてPython 3.7を選択します。

- アクセス権限: 既存のIAMロールを選択するか、AWS[ポリシーテンプレート]から新規ロールを作成します。[ポリシーテンプレート]のドロップダウンメニューから[Amazon S3 オブジェクト読み込み専用アクセス権]および[ロール名]を選択します。また、新規ユーザーロールを作成し、他のサービスにもアクセス権限を拡張できるオプションもあります。

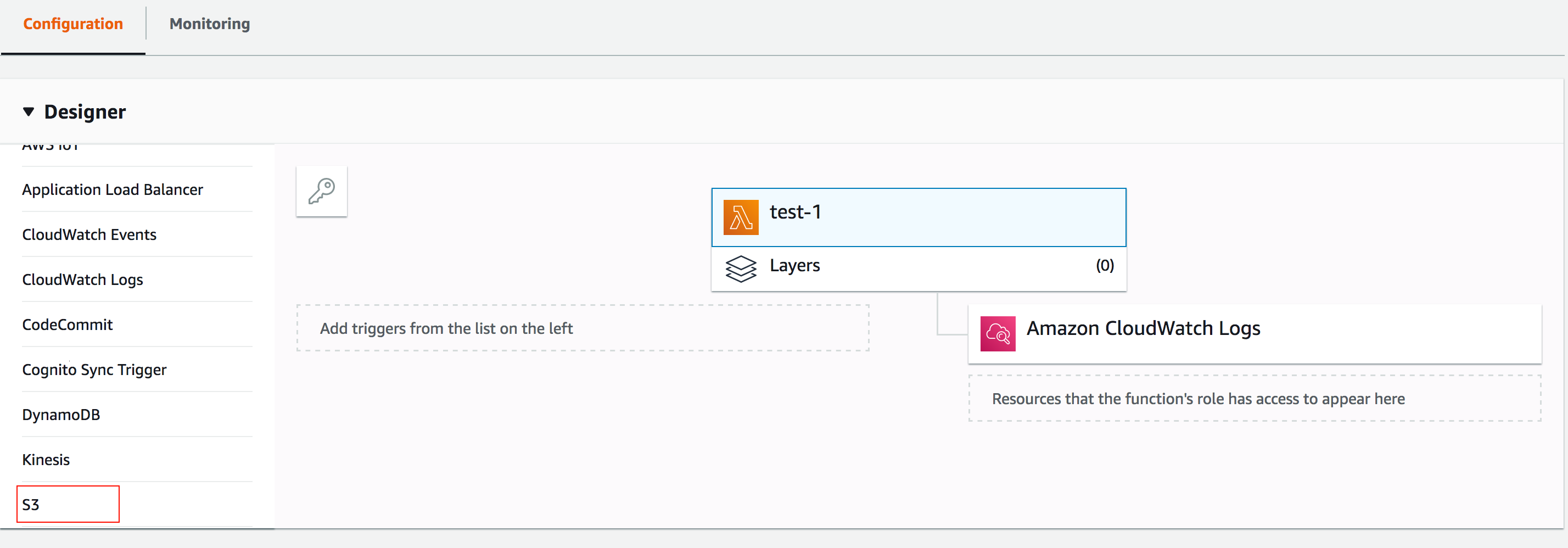

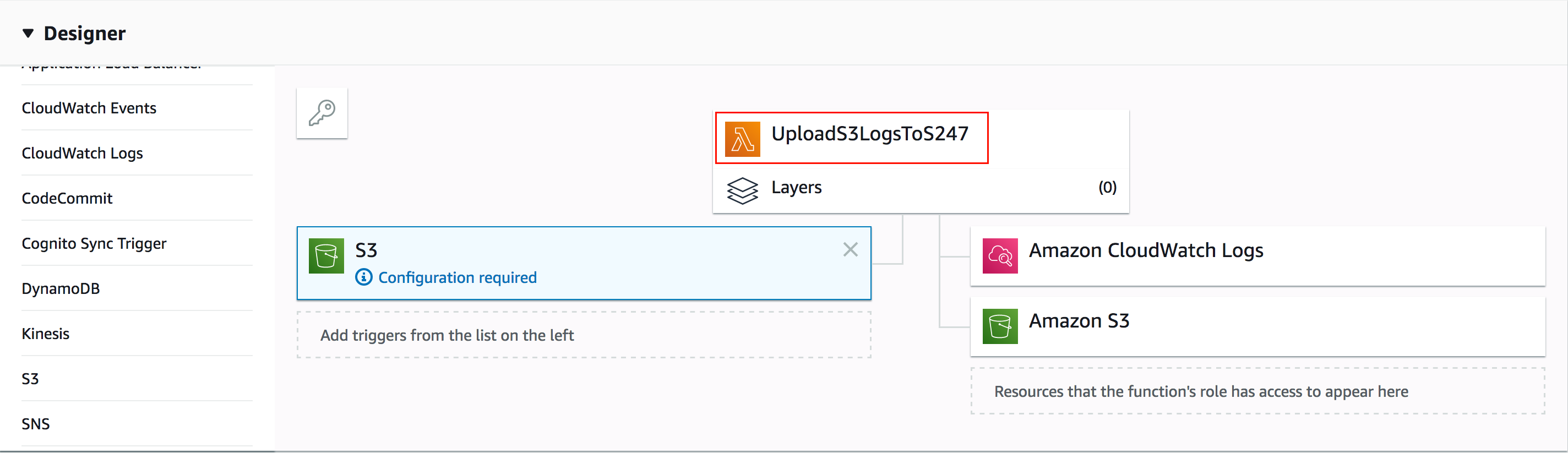

- トリガーの追加: スクロールダウンして[S3バケット]を選択します。S3バケットに追加されたログファイルは、Lambda関数によってSite24x7へ送られます。

- トリガーの設定

- バケット:ログが収集されるS3バケット名を入力します。

- イベントタイプ: [すべてのオブジェクト作成]イベントを選択します。

- [追加]をクリックします。

- 以下に表示されるウィンドウで、[Lambda関数]をクリックします:

- エディターまでスクロールし、以下リンクにあるコードを入力します:

https://github.com/site24x7/applogs-aws-lambda/blob/master/s3/s3-sender.py

- コードを入力したら、Site24x7 Webクライアントに移動し、[管理] > [Applogs] > [ログプロファイル]へ進みます。作成した[ログプロファイル]を選択し、[環境変数]フィールド下の画面に変数logtypeConfigの入力として表示されるコードをコピーします。