AWS Lambda関数を用いたAWS管理Microsoft ADログ収集

AWS Managed Microsoft ADは 既存のアクティブディレクトリーをAWSクラウドへ簡単に拡張することができます。これにより、既存のオンプレミスユーザー権限を活用して、クラウドリソースにアクセス可能にすることができます。

これらセキュリティログの解析により、AD環境の追跡や簡単なトラブルシュートを行います。Site24x7のアプリケーションログはAWS Lambda関数を使用して、CloudWatchからAWS Managed Microsoft ADログを収集し、解析により、テキストやグラフやチャートを把握しやすいシンプルなフォーマットで収集した情報を表示します。

ログプロファイルの作成

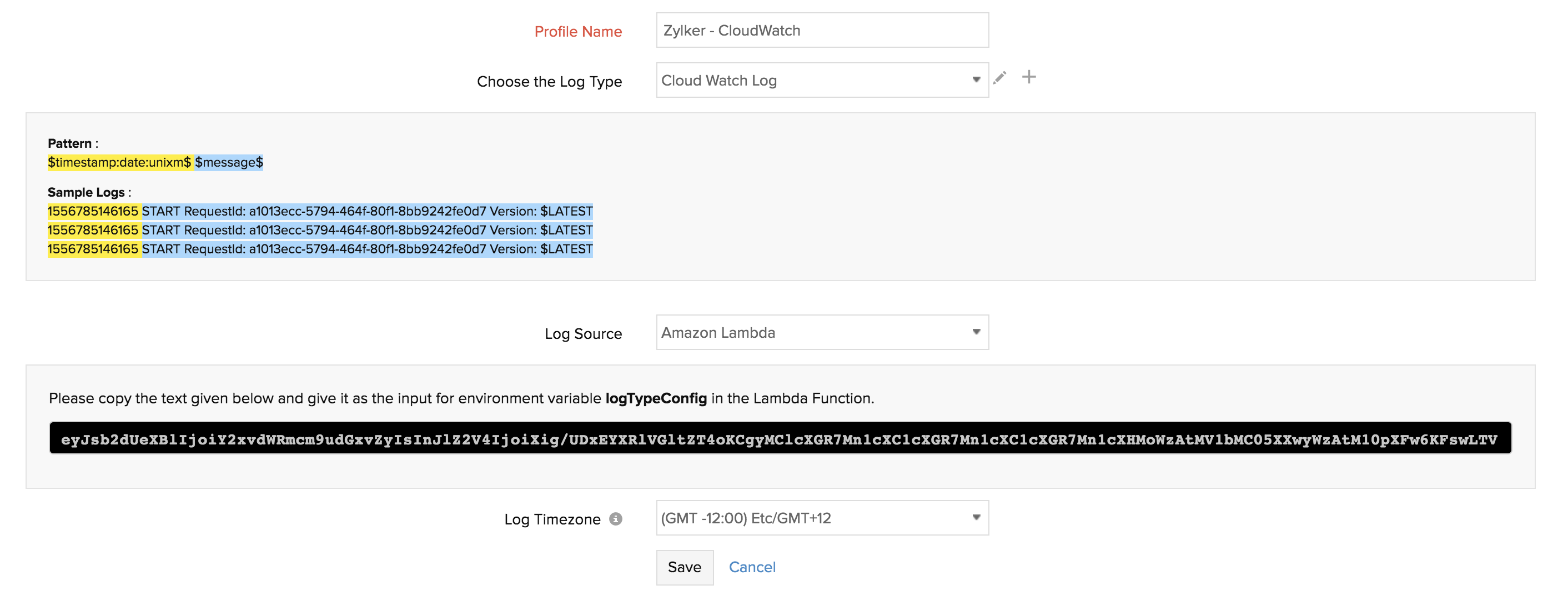

AWS managed Microsoft ADログの収集には、まずログプロファイルを作成する必要があります。管理 > アプリケーションログ > ログプロファイル > ログプロファイルの追加の順にアクセスし、次の項目を入力してください。

- プロファイル名:ログプロファイルの名前を入力します。

- ログタイプ:ドロップダウンメニューからWindowsイベントログをを選択してください。AWSアカウントでAWS Managed Microsoft ADログを有効化していない場合は、こちらで設定を行ってから、次に進んでください。

- ログソース:Amazon Lambdaを選択してください。

- ログタイムゾーン:希望する時間帯を選択してください。

- 保存をクリックします。

- 次の手順に従い、AWS Lambdaの設定を行ってください。

AWS設定

1. AWS Lambdaコードの取得

次のリンクからAWS Lambdaに必要なコードを取得してください。

https://github.com/site24x7/applogs-aws-lambda/blob/master/cloudwatchlogs/cloudwatch-wineventlog-sender.py

2. AWS Lambda設定

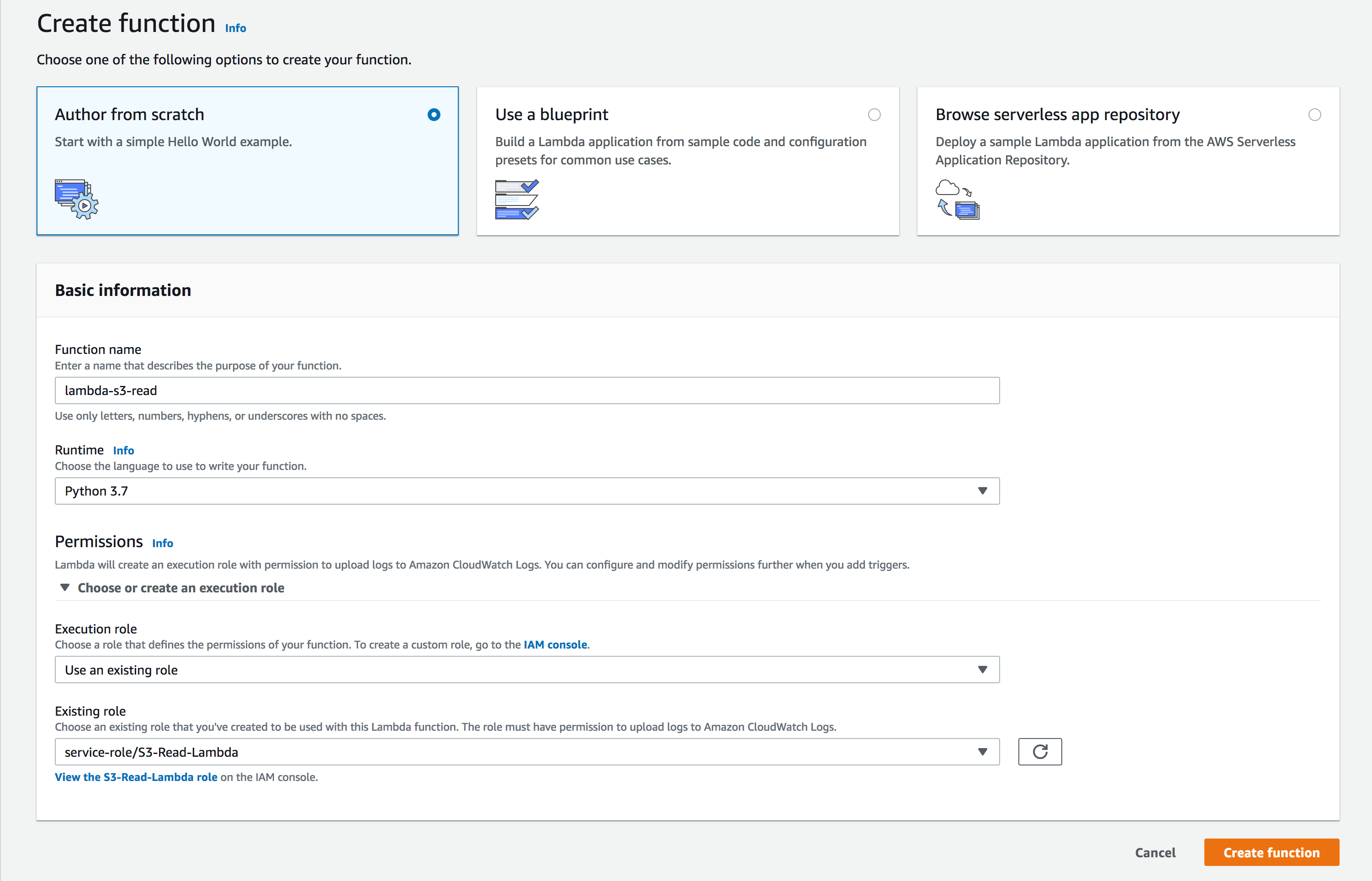

- サービスドロップダウンリストからLambdaを選択し、関数作成をクリックします。最初のオーサーを選択し、関数の名前を定義してランタイムとしてPython 3.7を選択します。

- 許可:既存のIAM権限を選択するか、基礎的なAWS Lambdaパーミッションを用いて新しく権限を作成してください。また新規ユーザー権限を作成機能を用いて、パーミッションを他のサービスに拡張することもできます。

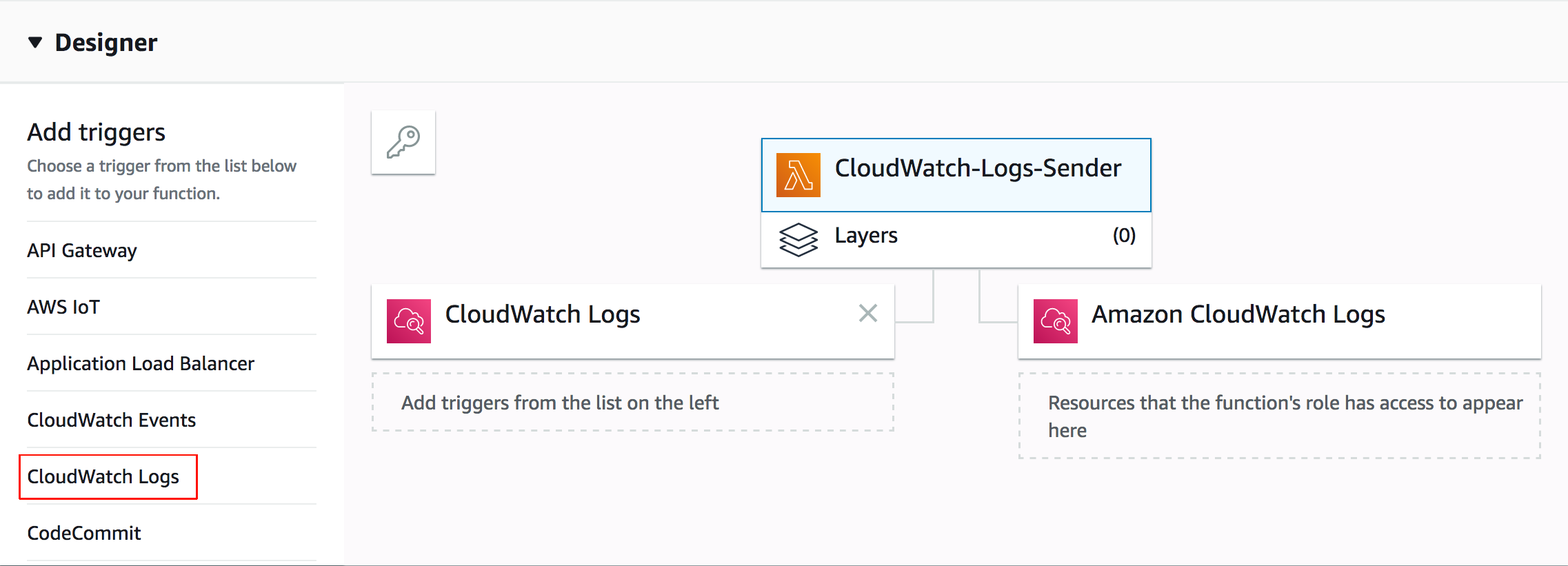

- トリガーの追加:スクロールダウンからCloudWatchログを選択すると、ロググループから選択されたログ行がAWS LambdaによってSite24x7に送信されます。

- トリガー設定

- ロググループ:ソースとして機能するManaged Microsoft ADロググループを選択します。選択したグループで引き起こされたイベントはAWS Lambdaを呼び出します。

- フィルター名:フィルターの名前を選択します。

- トリガーの有効化のチェックボックスにチェックを入れ、追加をクリックします。

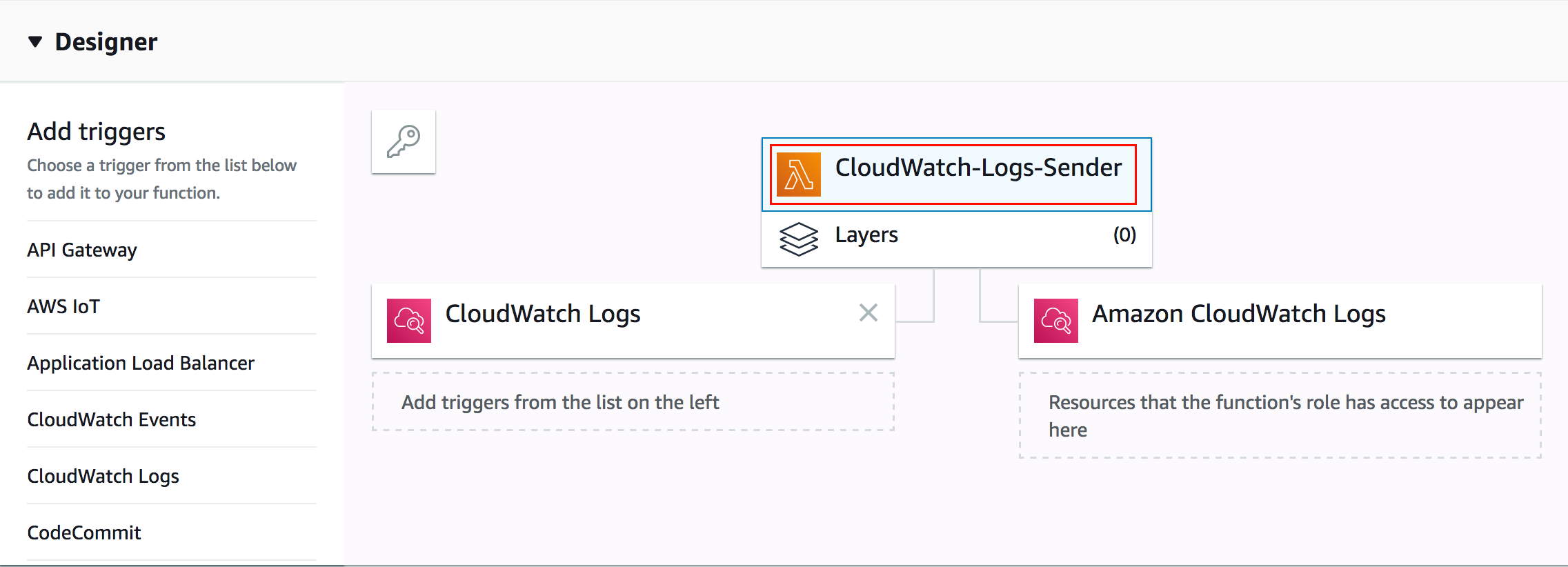

- 表示されたウィンドウでAWS Lambdaを次のようにクリックします。

- エディターをスクロールし、次のリンクで表示されているコードを入力します。

https://github.com/site24x7/applogs-aws-lambda/blob/master/cloudwatchlogs/cloudwatch-wineventlog-sender.py - コード入力後、Site24x7Webクライアントで、管理 > アプリケーションログ > ログプロファイルの順にアクセスし、作成したログプロファイルを選択します。変数環境項目にあるlogtypeconfig変数入力のために、画面にあるコードをコピーしてください。

ログ設定

- AWS管理コンソールにログインし、Managed Microsoft ADログをサービスドロップダウンから選択します。

- ログをクリックし、アクションドロップダウンからロググループの作成を選択します。

- ログストリームを作成を選択し、ロググループに追加したログの名前を選択します。このロググループに新しくログエントリが追加されると、AWS Lambdaが引き起こされ、Site24x7にログが送信されます。