パフォーマンスメトリクス - SSL/TLS証明書監視

SSL/TLS証明書監視のパフォーマンスメトリクス

SSL/TLS証明書はサーバーセキュリティに重要で、サーバー間でやり取りされるデータのセキュリティを維持します。Site24x7のSSL/TLS証明書の監視では、複数のチェックが継続的に行われ、ドメインのSSL / TLS証明書の有効期限が切れを事前に通知します。また、証明書の失効、証明書の改ざんのSHA-1フィンガープリントチェック、ブラックリストに登録されているかどうかの検出も可能です。信頼されていない証明書を特定し分析することもできます。このようにして、サイトの信頼性を高め、Webサイトの訪問者に安全な環境を提供することができます。

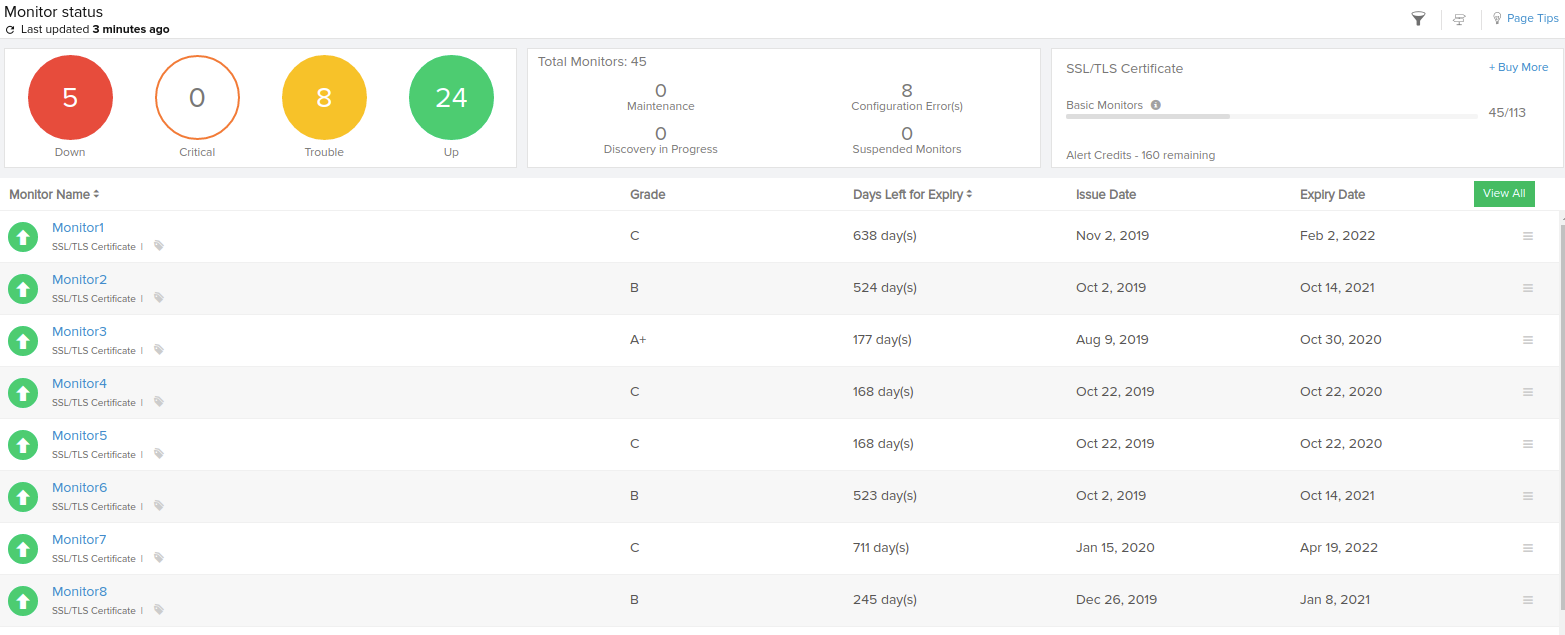

主要なダッシュボードにはカスタムステータスバナーがあり、監視を操作ステータスに分けて把握できます。また操作監視数や、アカウントのアラートクレジットも把握可能です。"+ さらに購入"ボタンのクリックで追加の監視やアラートクレジットを購入できます。メール経由で監視の情報を共有もできます。メールはSite24x7からのメールを承認したユーザーにのみ送信されます。

ステータスダッシュボードにアクセスし、表示されたSSL/TLS証明書監視をクリックすると、SSL/TLS証明書の各ステータスが詳細なレポートとして表示されます。表示名、ホスト名、ポートといったSSLホスト詳細もここに表示されます。ハンバーガーアイコンより次のアクションを行えます。

- 監視の編集

- 監視の停止

- 監視の即時ポーリング

- メールやPDF形式でパフォーマンスレポートを送信、出力

- メンテナンスのスケジュール

- ステータスページを用いた監視レポートの公開

監視の詳細ページではサマリ、障害、インベントリダッシュボードの3つに分類されます。

サマリダッシュボード

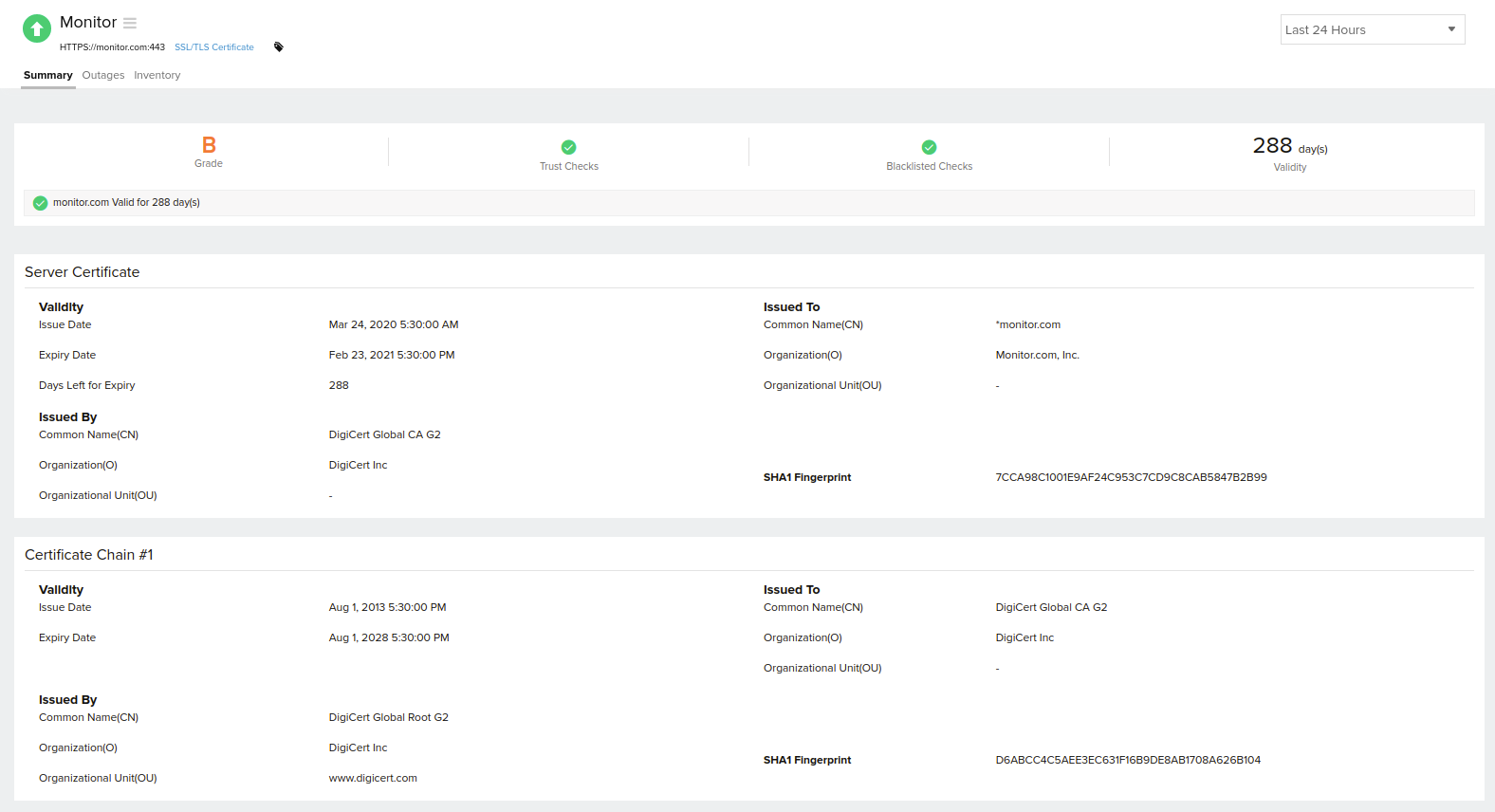

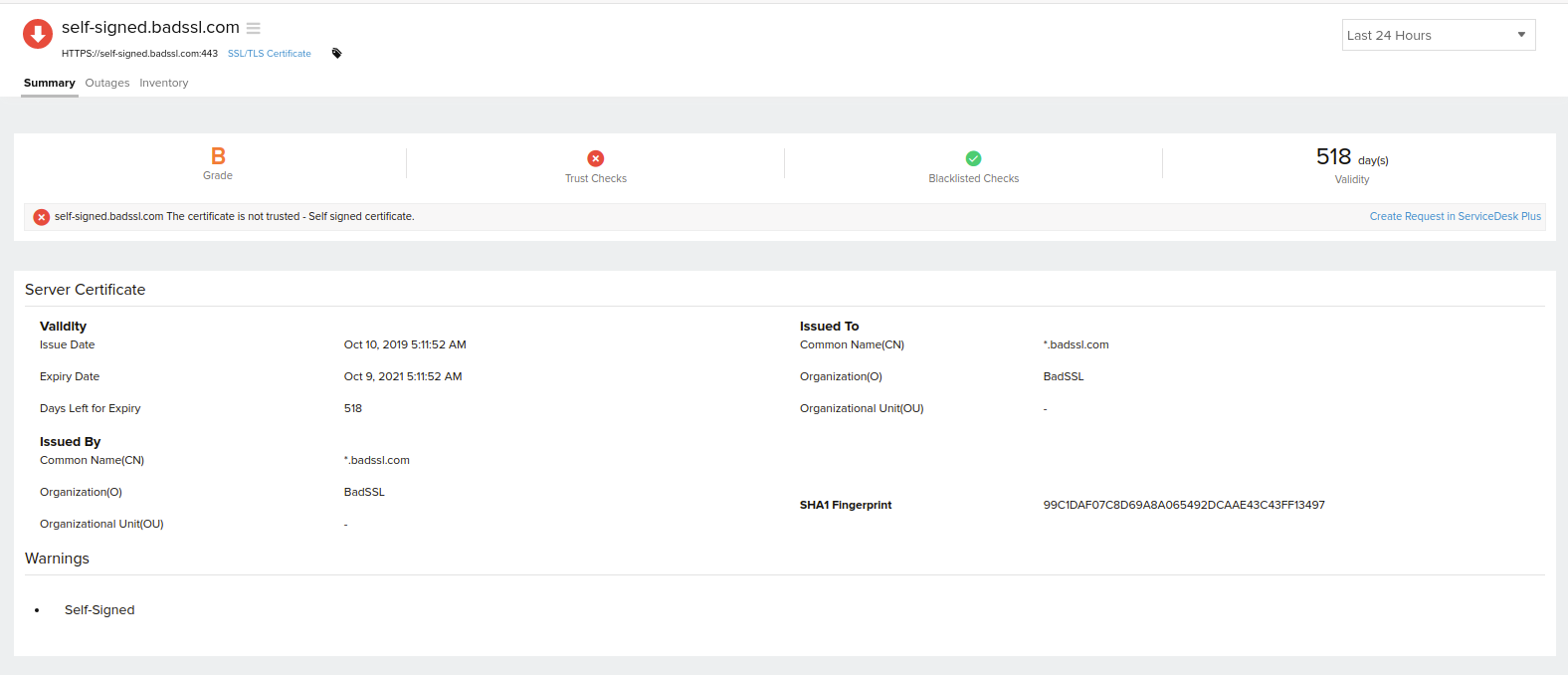

サマリダッシュボードではSSL/TLS証明書の重要なメトリクスを表示します。可用性ステータス、証明書の信頼性、ブラックリストチェック結果、証明書の期日が上部に表示されます。これらレポートを過去24時間から1年前の間で期間を選択することでカスタマイズできます。

次の監視結果からSSL/TLS監視のステータスを判別します。

| 監視ステータス | ステータスアイコン | 監視ステータスの条件 |

| アップ |  |

|

| トラブル |  |

|

| ダウン |  |

|

| 設定 エラー |

|

|

サマリページには、エンドユーザー証明書から特定のSSLホストのすべての中間証明書まで、証明書のチェーンが上から下に表示されます。各証明書ごとにSHA-1フィンガープリントが表示されます。各証明書で次の情報も表示されます。

発行元

SSL証明書発行者の一般名 (CN)、組織名 (O)、部門名 (OU)を表示します。

発行先

SSL証明書発行先の組織情報を表示します。一般名 (CN)、組織名 (O)、部門名 (OU)です。

有効性

SSL証明書について、発行日、失効日、失効までの残り日数を表示します。

監視条件による監視サマリ ダッシュボード:

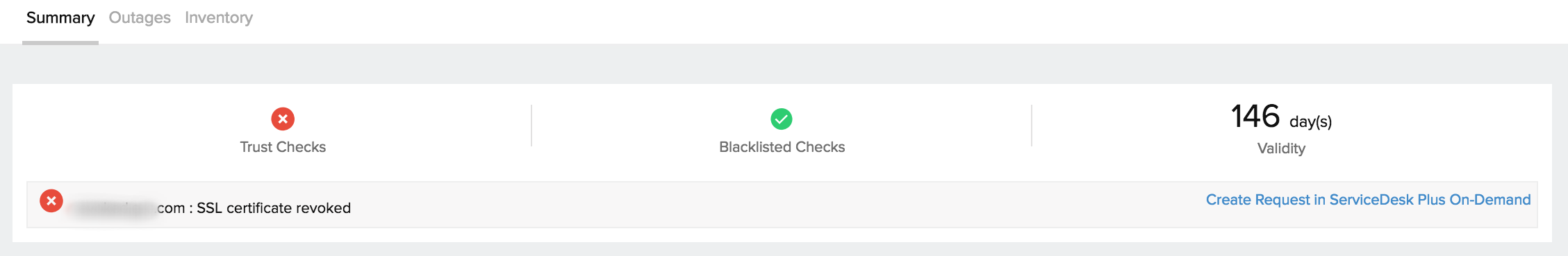

図.2:監視ダウン(証明書取り消し)

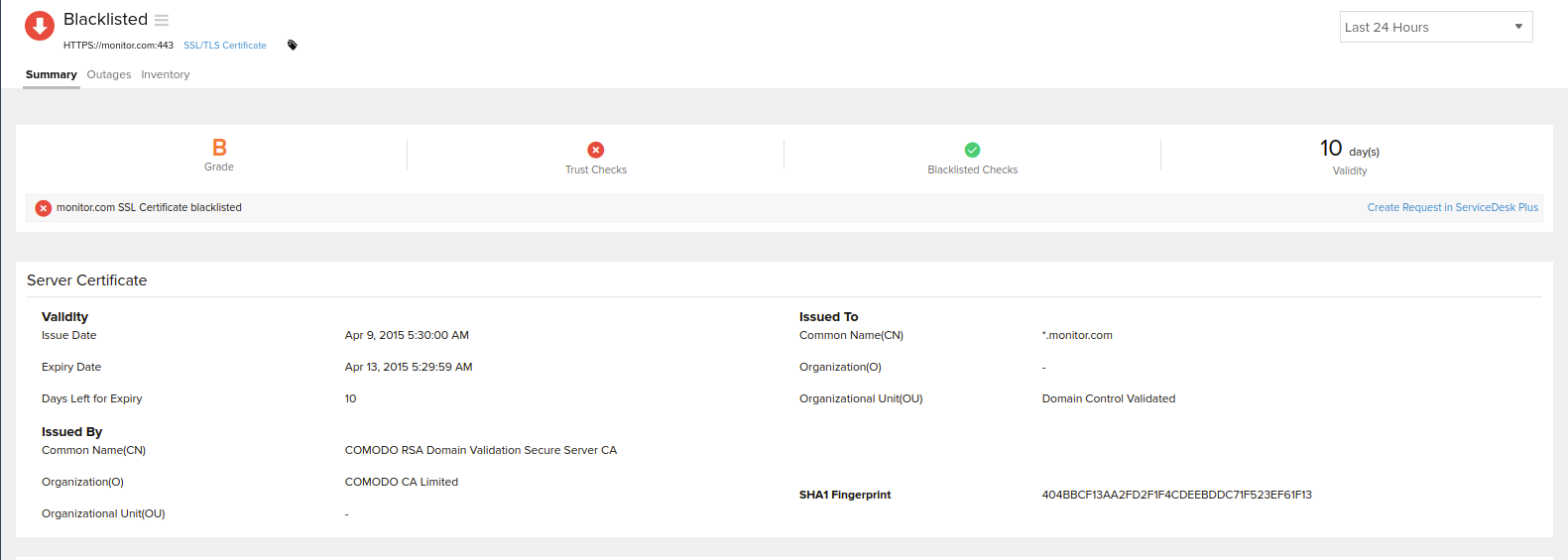

図.3:監視ダウン(証明書のブラックリスト入り)

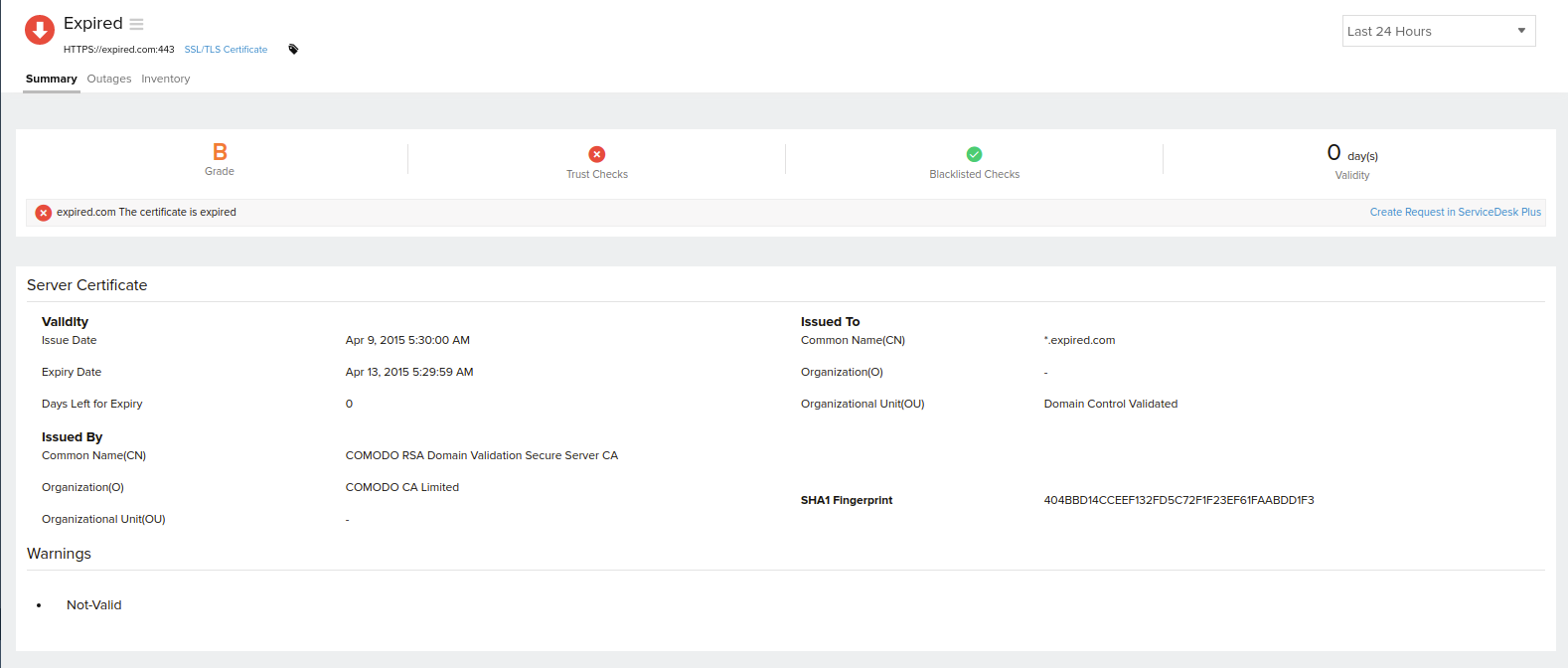

図.4:監視ダウン(証明書失効)

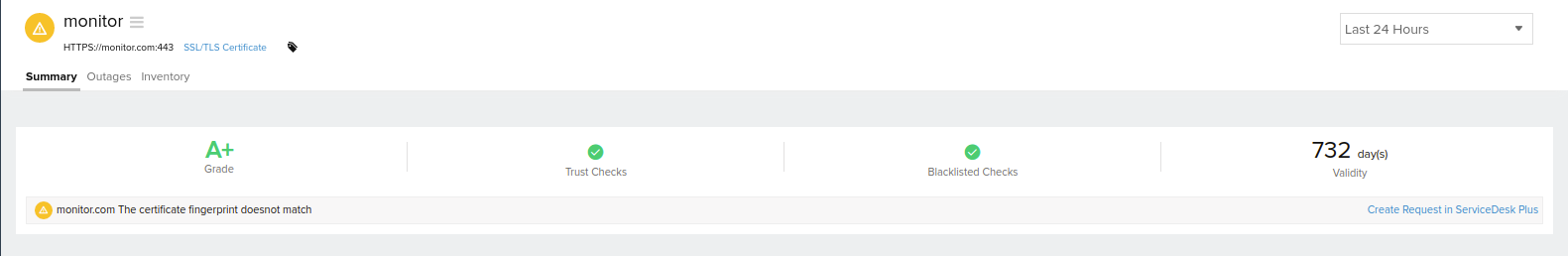

図.5:監視トラブル(SHA-1フィンガープリントチェック失敗)

SHA-1フィンガプリントは証明書の内容から計算され、証明書の信頼性を検証するために使用されます。証明書内の細かな変化でさえもSHA-1フィンガープリントで見つけられ証明書の改ざんを検出します。SHA-1フィンガープリントチェックが失敗した際に監視はトラブル状態になります。SSL証明書が置き換えられた際にはいつも自動的にトラブルアラートを発生させます。これはサーバー証明書のSHAフィンガプリントが前のポーリング結果と一致しないため引き起こされます。トラブルステータスは次のポーリングの間で変化がない限り、自動的にアップに戻ります。

SSL/TLS証明書の信頼性チェックの失敗は次のような理由で発生します。

- 中間証明書チェインに誤りがある

- 証明書チェインに中間証明書がない

- 自己署名証明書

Site24x7は証明書の信頼性がない理由をはっきりと判別します。

グレード

SSL証明書のグレードはサポートしているプロトコル、暗号とそのビット長、証明書鍵交換サイズ、証明書の脆弱性に基づいて計算されます。これら項目によって計算されるグレードは次のものになります。

グレードとその値は次の表のとおりです。

| グレード | 値 |

|

A+ |

90以上 |

| A | 80から90 |

| B+ | 75から80 |

| B | 65から75 |

| C | 50から65 |

| D | 35から50 |

| E | 20から35 |

| F | 20未満 |

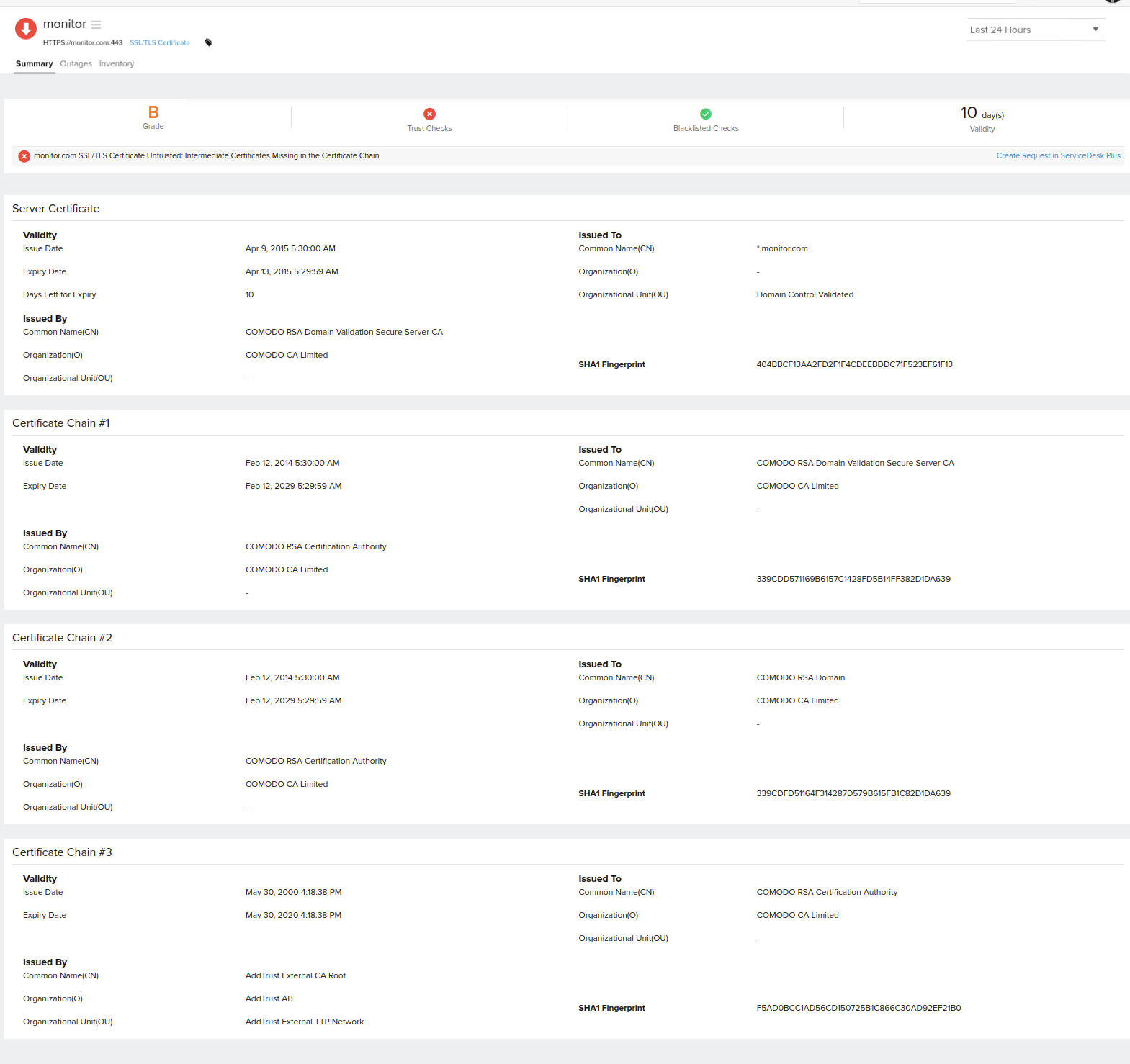

信頼されていないSSL/TLS証明書:中間証明書チェインが不正確

以下の例で、SSL/TLS証明書チェインが証明書が認証局によって発行された正しい順序で示されていません。正しい証明書チェインは次のとおりです。

サーバー証明書 > 証明書チェイン #3 > 証明書チェイン #2 > 証明書チェイン #1

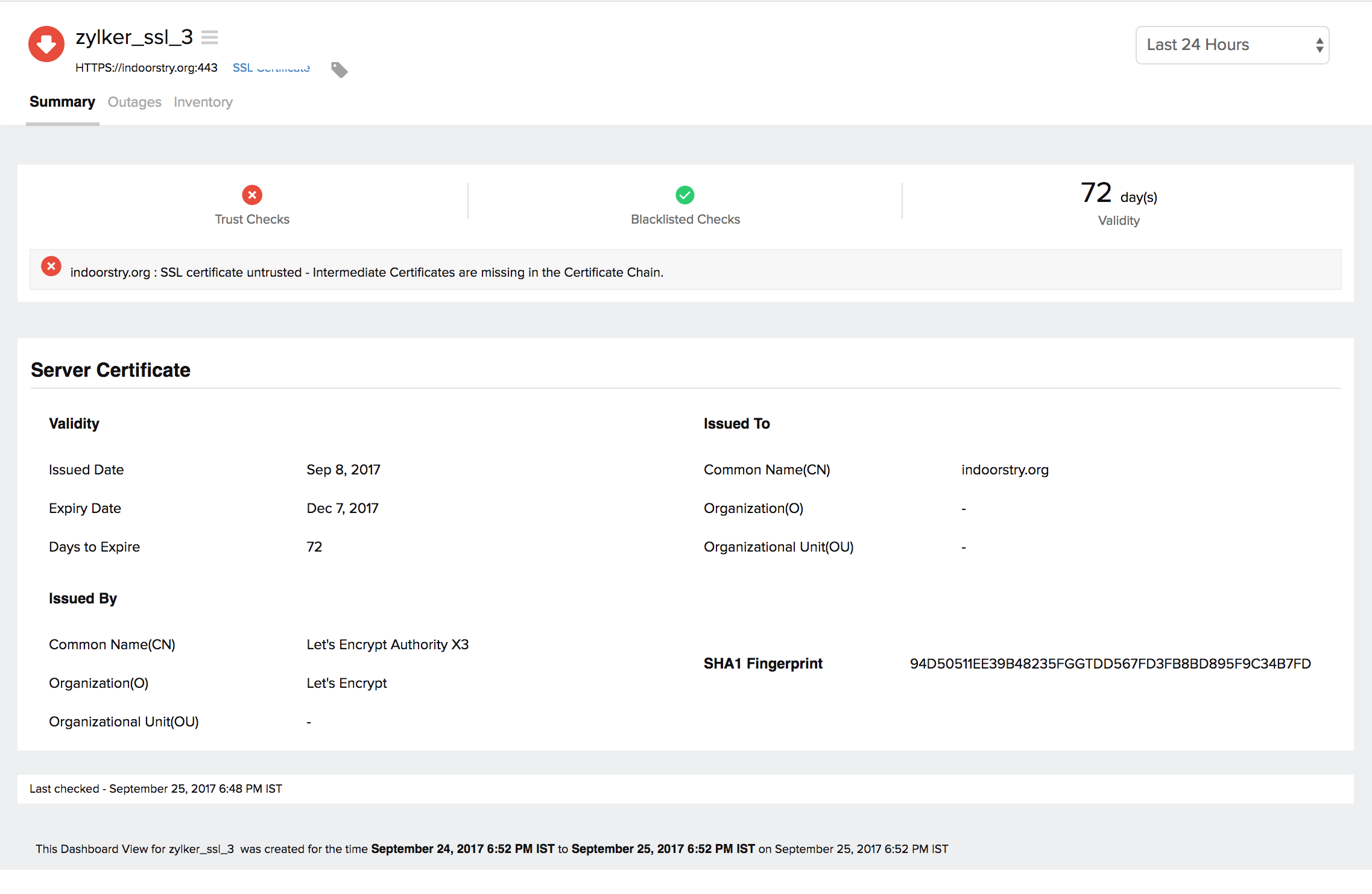

信頼されていないSSL/TLS証明書:中間証明書が証明書チェイン内にない

以下の例で、顧客のWebサイトにSSLハンドシェイクを行った際にSSL/TLS証明書チェイン内に証明書が存在しないために信頼性チェックが失敗します。ここで、証明書認証局"Let's Encrypt Authority X3"によってサーバー証明書が発行されたとします。Site24x7がいくつかの証明書認証局により証明書が発行されて、それらルートの認証局でないことを"Let's Encrypt Authority X3"に知らせます。

この問題の修正方法

証明局(CA)から受け取ったすべての中間証明書とサーバー証明書を適切な階層順に組み合わせる必要があります。その後それらをすべてまとめて単一の証明書ファイルを作成します。このファイルにサーバーのロードバランサーを含める必要があります。

信頼されていないSSL/TLS証明書:自己署名証明書

自己署名されたサーバー証明書であるために信頼性チェックの失敗が起こります。これは、証明書がAwesomeSSLによって発行されていて、証明書が無効になっていることから識別できます。

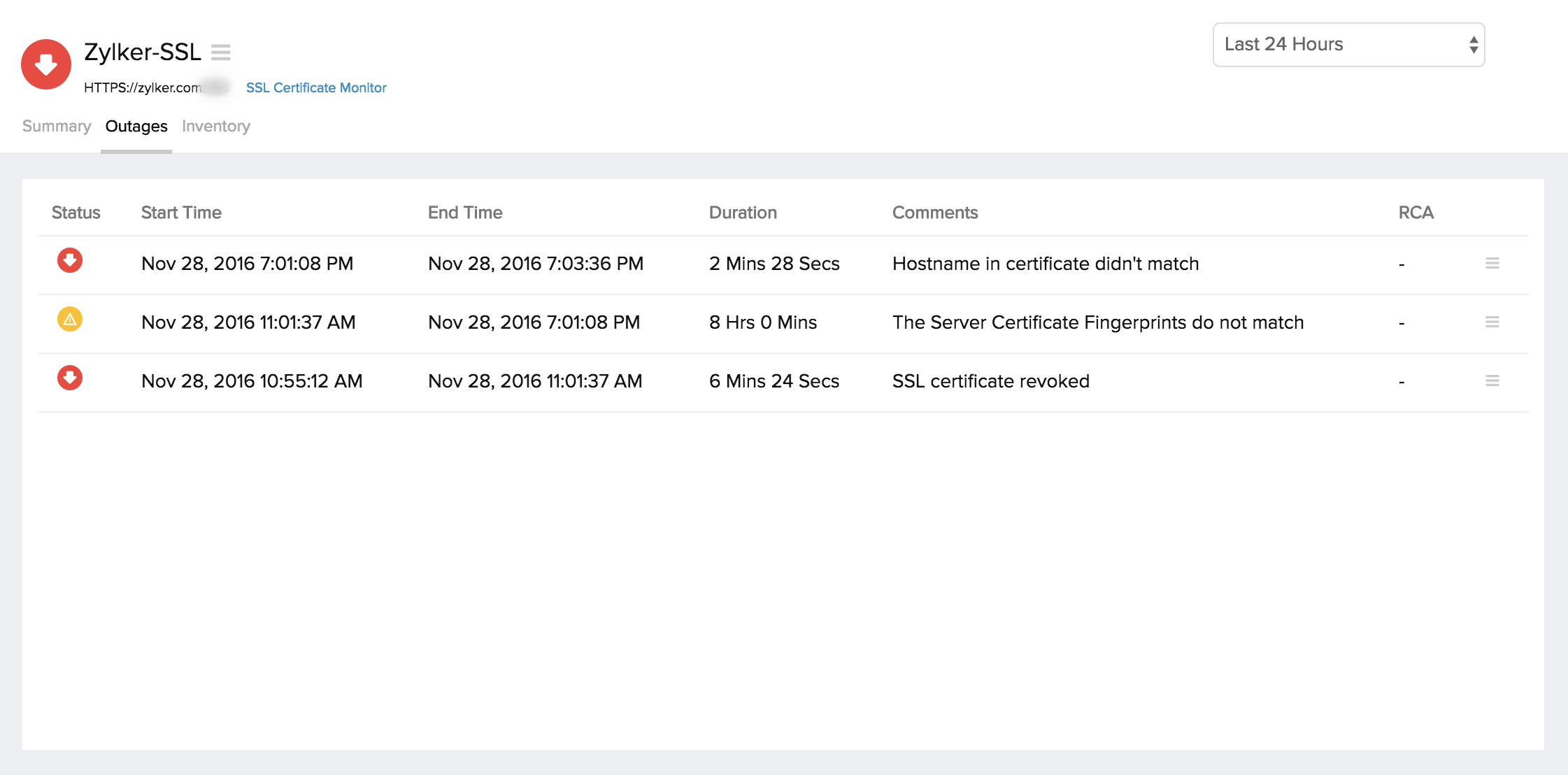

障害

監視の詳細ページ内の障害タブにアクセスすることで、各障害やメンテナンスダウンタイムの詳細な分析を表示できます。こうすることで問題のトラブルシュートに重要な情報を取得します。また各障害の根本原因分析レポートにもアクセス可能です。障害やメンテナンスが表示されている監視の![]() アイコンから次のことが行えます。

アイコンから次のことが行えます。

- メンテナンスとしてマーク:障害をメンテナンスとしてマークします。

- ダウンタイムとしてマーク:メンテンナンスをダウンタイムとしてマークします。

- コメントの編集:コメントの追加と編集をします。

- 削除:障害/メンテナンスを削除します。

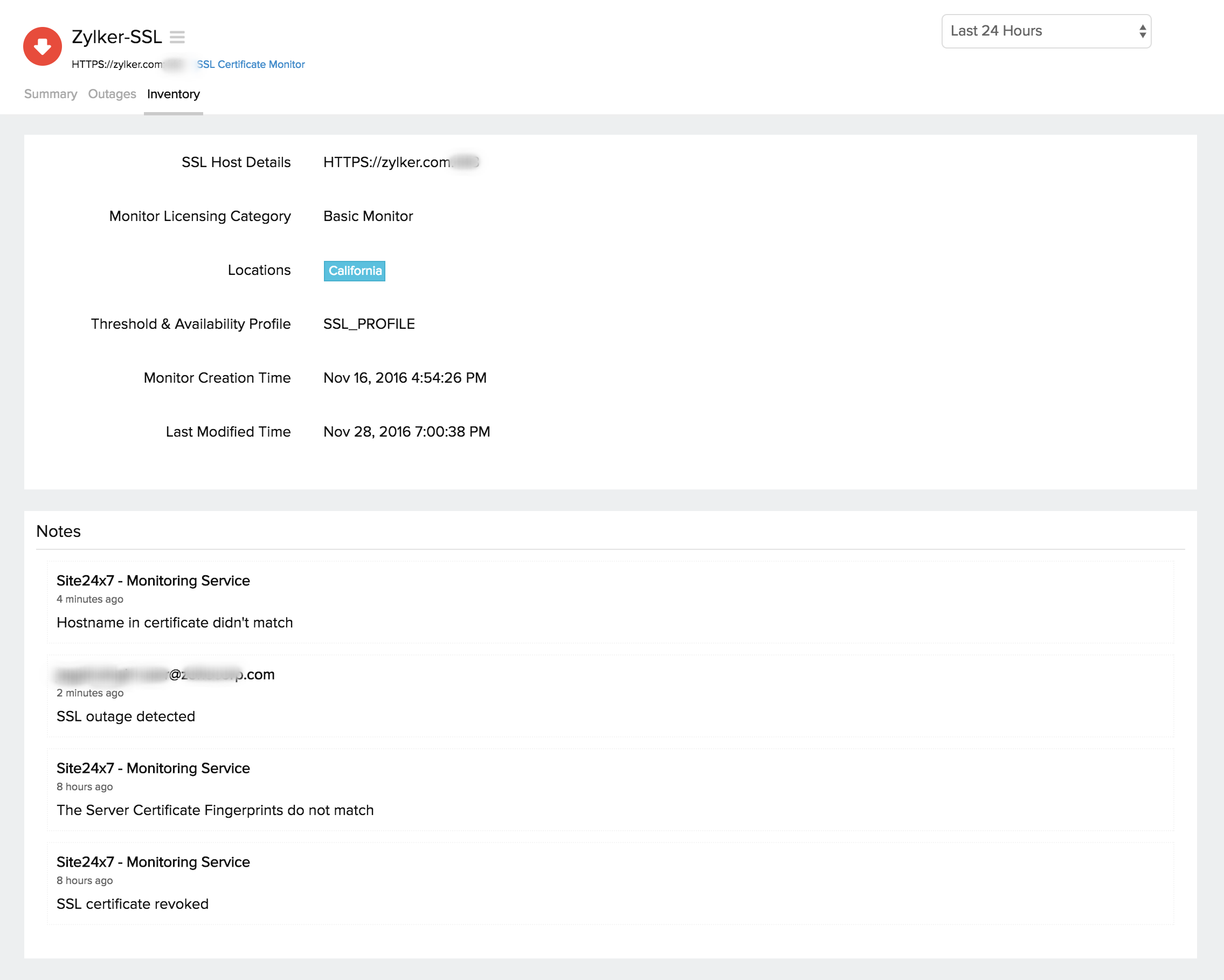

インベントリダッシュボード

このダッシュボードでは、ホスト詳細、監視ロケーションなどの監視設定、ライセンス、監視作成時間、最終修正時間、しきい値設定といった基本的な監視の詳細を表示します。監視ステータスメッセージがノートに自動的に追加されます。このノートにユーザーのコメントが表示されます。

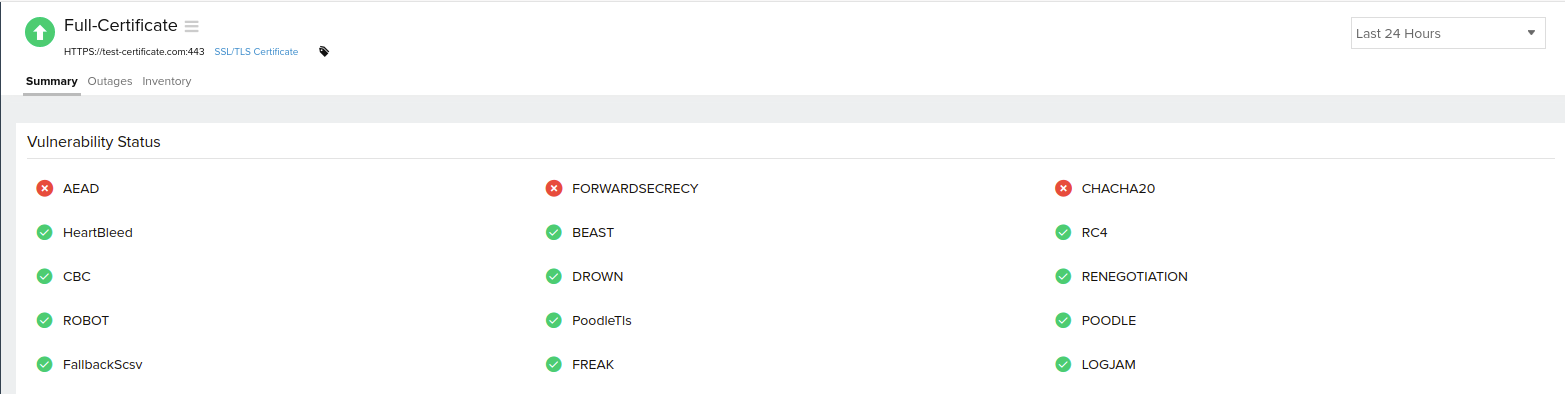

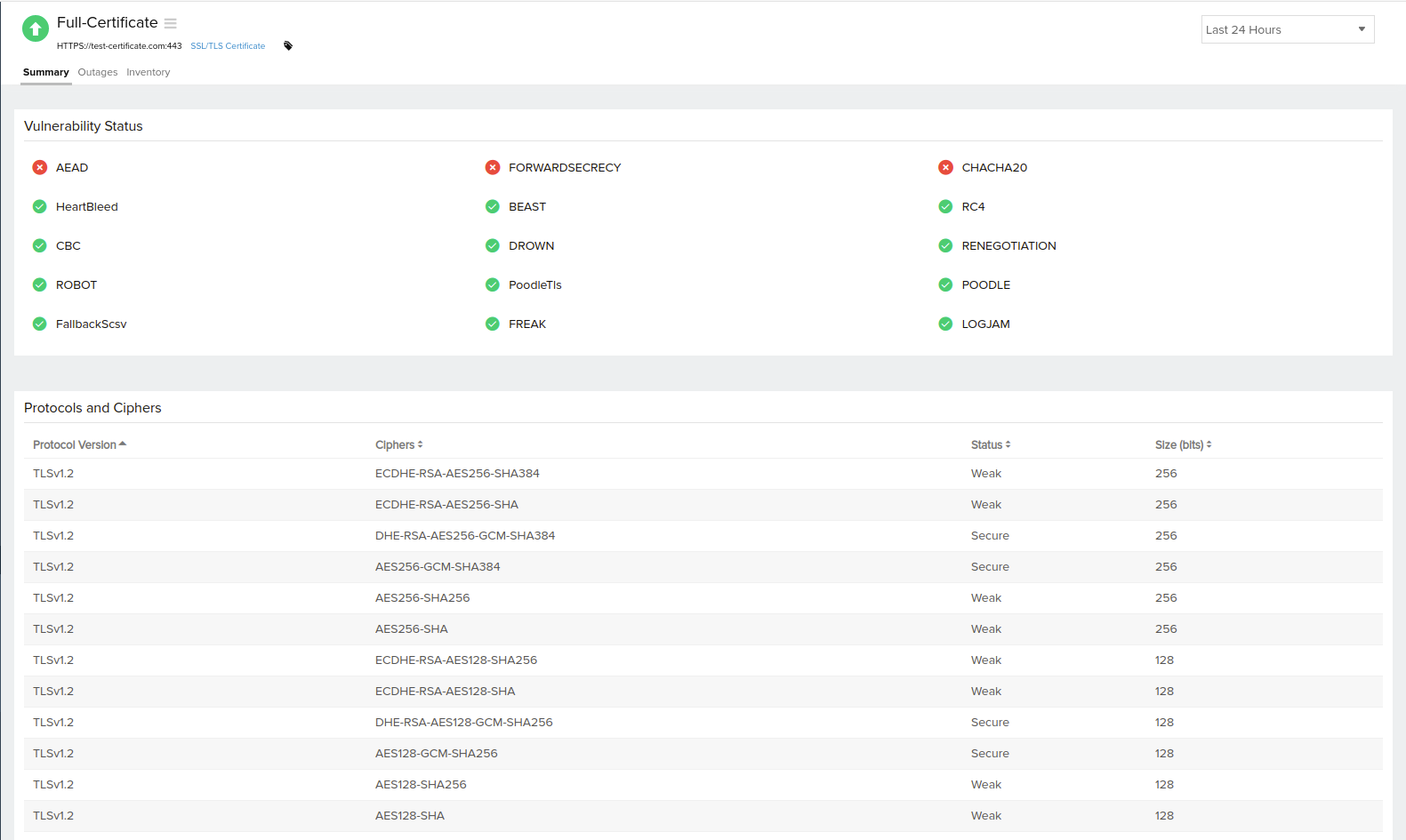

脆弱性ステータス

エンドサーバーの脆弱性は、ドメインサーバーのSSLプロトコル設定が不適切なために発生します。この機能でSSL証明書の脆弱性ステータスを確認できます。 SSL証明書の脆弱性ステータスを確認するには次の手順を行ってください。

- Site24x7にログインします。

- Web > SSL/TLS証明書の順にアクセスします。

- SSL証明書監視を選択し、脆弱性ステータスセクションに移動します。そこで全脆弱性とそれに関連するステータスが表示されます。

プロトコルと暗号

プロトコルはデータの送受信に関するガイドラインまたは一連のルールを指します。

暗号は、データの暗号化と復号化のためのアルゴリズムです。暗号は、トランスポート層セキュリティ(TLS)プロトコルやその他ネットワークトラフィックの暗号化を行う異なるネットワークプロトコルで、プライベートな通信を行えるようにします。暗号化は、固定ルールのシステムを使用して、プレーンテキストまたはメッセージをランダムな文字列である暗号テキストに変換します。

暗号化とプロトコルやそれらステータスを表示するには次の手順を行ってください。

1. Site24x7にログインします。

2. Web > SSL/TLS証明書の順にアクセスします。

3. Choose the SSL/TLS証明書監視を選択し、プロトコルと暗号セクションに移動します。

SSL/TLS証明書監視の設定方法はこちらを参照してください。